DSGVO-Box oder besser Data Loss Prevention (DLP) – Was steckt dahinter?

Endpoint Protector by CoSoSyS ist seit 2004 Hersteller für die branchenführende Data Loss Prevention Lösung Endpoint Protector. Die Mission von CoSoSys ist Unternehmen die Vorteile von Mobilität, Portabilität und Kommunikation zu ermöglichen, ohne die Sicherheit von sensiblen Daten zu gefährden. Um dieses Ziel zu erreichen, entwickeln sie proaktive Datenschutz-Lösungen, die eine sichere Einbindung von tragbaren (Speicher-) Geräten, PCs und Notebooks in die Geschäftswelt ermöglichen. Damit wird der Schutz vor Datenverlust sicher gestellt.

Warum Endpoint Protector DLP?

Endpoint Protector von CoSoSys, eine preisgekrönte DLP-Lösung, hat das Ziel, Unternehmen beim Schutz ihrer sensiblen Daten zu unterstützen, Datenlecks und Datendiebstahl zu verhindern, Insider-Bedrohungen bei gleichzeitiger Aufrechterhaltung der Produktivität zu minimieren und die Arbeit bequemer, sicherer und angenehmer zu gestalten.

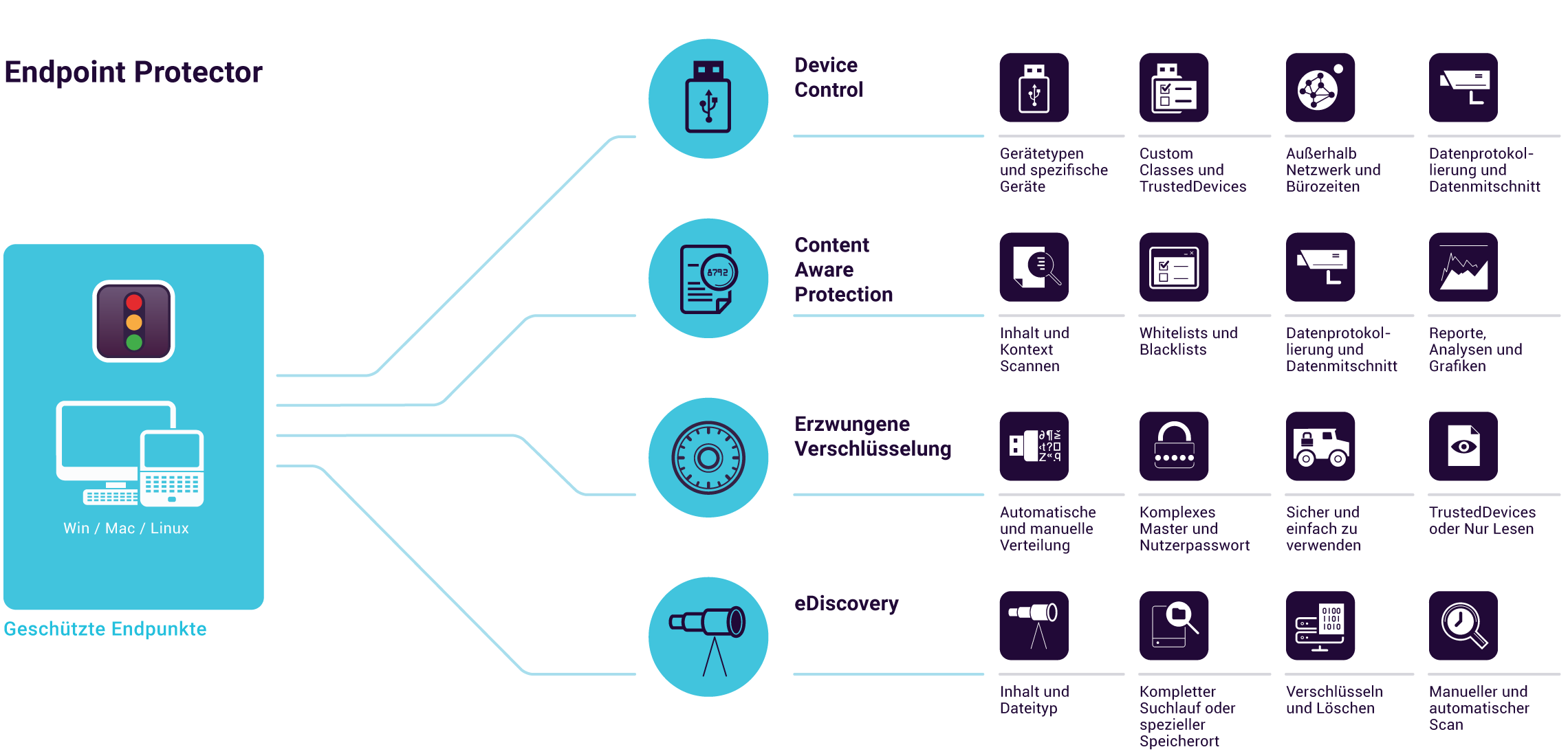

CoSoSys DLP Lösung ist modular aufgebaut und besteht aus:

Hinterlasse einen Kommentar